#3 GPO Serial – GPO v domene cast 2.

Group Policy Management Console (GPMC)

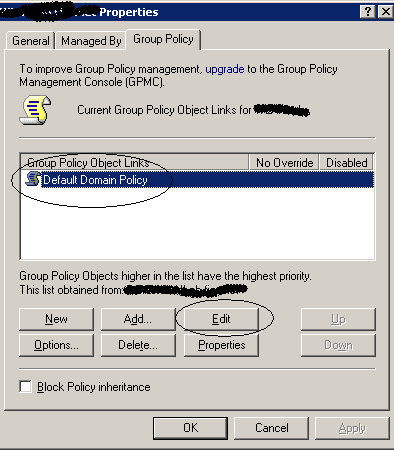

Velmi davno, ked boli GPO politiky este v plienkach, na Windows 2000 bol velmi velky problem spravovat samotne GPO politiky. Robilo sa to cez konzolu Active Directory Users and Computers, kde sa museli na danu uroven v AD zapnut Properties a nasledne sa vybrala zalozka Group Policy, kde sa dalo dalej krvopotne manipulovat s GPO politikami:

Samostatna konzola pre menezovanie GPO politik prisla az vo Windows 2003, ale nebola sucastou daneho OS, ale sa musela nainstalovat. Taktiez na klientske OS (Windows XP, Windows Vista a Windows 7) je potrebne danu konzolu doinstalovat. O tomto som pisal v predchadzajucej casti serialu.

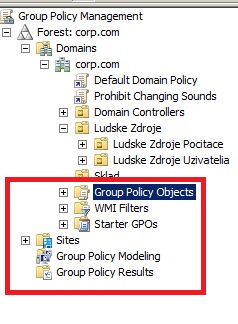

GPMC sa velmi podoba na konzolu Active Directory Users And Computers (dalej len ADUC). Mozeme vidiet, ze zobrazuje strukturu Active Directory ako je v ADUC. Je to logicke, kedze obe konzoly sa staraju o jednu AD, len kazda konzola robi nieco ine. V GPMC vidime o par zaloziek viacej ako je to v ADUC:

- Group Policy Objects

- WMI Filters

- Started GPOs

- Sites

- Group Policy Modeling

- Group Policy Results

Ak by sme si chceli troska prisposobit vzhlad danej konzoly, tak mozeme v nej spravit nasledovne upravy:

Je mozne spravovat dalsi AD forest – Prave tlacidlo na Group Policy Management a treba si vybrat Add Forest.

Je mozne spravovat dalsiu AD domenu – Ak nahodou mate viacej domen, tak je mozne zobrazit viacej naraz. Pravy klik na Domains a nasledne treba vybrat Show Domains…

Linkovanie GPO na AD Sites – Ako som v predchadzajucej casti pisal, je mozne prilinkovat GPO politiky na AD Sites. Aby bolo dane AD Sites vidiet, tak treba kliknut v GPMC na Sites, Show Sites a potom si len vybrat, ktore chceme zobrazit.

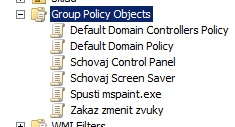

Ako som uz spominal, GPO politiky samotne “ziju” svoj zivot na jednom mieste v AD a iba sa linkuju/aplikuju na rozne miesta v AD. Cize je mozne nalinkovat jednu GPO politiku aj na viac ako jedno miesto v AD. To centralne miesto kde GPO politiky najdeme sa nachadza v GPMC v zalozke Group Policy Objects (vid obrazok dole).

Vytvorit GPO politiky mozeme dvoma sposobmi:

1. sposob: 2 kroky

1. krok – vytvorenie GPO politiky

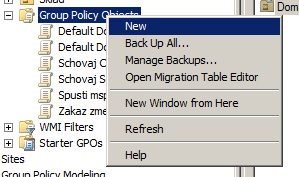

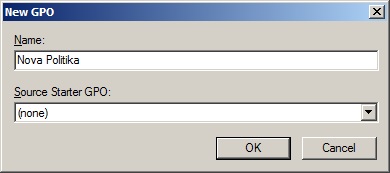

Dame prave tlacidlo na zalozku Group Policy Objects a vyberieme New. Vlozime meno novej GPO politiky (“Nova politika”) a uz mame GPO politiku vytvorenu.

GPO politika je vytvorena v AD. Ale tato GPO politika sa neaplikuje nikde do AD, takze nam ju treba nalinkovat/aplikovat.

2. krok – nalinkovanie GPO politiky

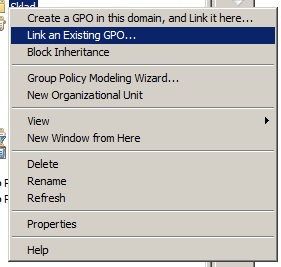

Na mieste kde chceme danu GPO politiku nalinkovat, v nasom pripade OU s menom “Sklad”, klikneme pravym tlacidlom a dame Link an Existing GPO… a vyberieme si novu GPO politiku.

2. sposob: 1 krok

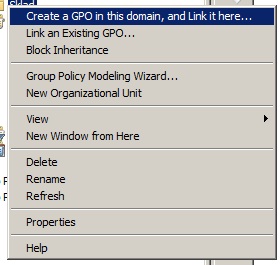

Na miesto kde chceme aplikovat novu GPO politiku dame prave tlacidlo (v nasom pripade OU s menom “Sklad”) a vyberieme Create a GPO in this domain, and Link it here…, vlozime meno GPO politiky.

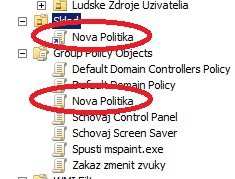

Ja osobne rad pouzivam 2. sposob, pretoze je to rychlejsie a vysledkom je rovnaky stav:

Mozeme si vsimnut rozne ikonky. Jedna ikonka znamena, ze je to samotna GPO politika (bez sipky) a druha ikonka znamena, ze je to link ku uz existujucej GPO politike. Treba si uvedomit, ze jedna GPO politka moze byt aplikovana na viacej miest v AD. Pri vymazavani linkovani alebo samotnej GPO politiky treba davat pozor, pretoze vymazanie samotnej GPO politiky z kontainera Group Policy Objects sposobi vymazanie vsetkych liniek na danu GPO politiku v domene. A naopak, ked vymazete nejaku linku GPO politiky, tak to neznamena, ze ste vymazali GPO politiku. Ta stale ostava “zit” v kontainery Group Policy Objects.

Kedze GPO politiky sa skladaju z dvoch casti, GPC a GPT, a obe casti su umiestnene na inom mieste, jedna je v AD a druha na SYSVOL DFS, je potrebne si uvedomit, ze pri vzniku novej GPO politiky nie je GPO politika hned pristupna vsetkym klientom v AD. GPT je ulozene v AD, takze sa to replikuje ako sa replikuju data v AD. A GPC je sucastou SYSVOL, co je DFS namespace. Oba miesta maju rozne sposoby a intervaly replikovania. Takze pri vytvoreni novej GPO politiky je nutne pockat, kym sa bude aplikovat. Ale v spravne pracujucom prostredi by to nemalo trvat viacej ako 5 minut.

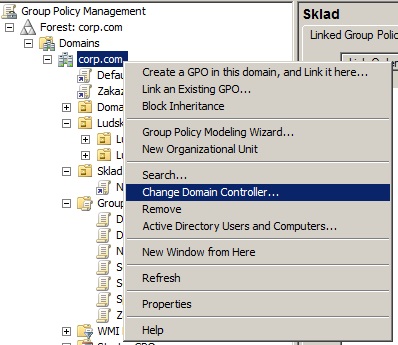

Ked otvorite GPMC konzolu, tak vsetky zmeny, ktore robite sa implicitne vykonavaju na domenovom radici, ktory ma nastavenu FSMO rolu PDC Emulator. To vsak je mozne zmenit explicitne pravym tlacidlom na meno domeny a vybratim Change Domain Controller…

Aplikovanie GPO politik

Ake je poradie aplikovania GPO politik som popisal v predchadzajucej casti serialu. Ale aj tu platia nejake vynimky: Block Inheritance a Enforced.

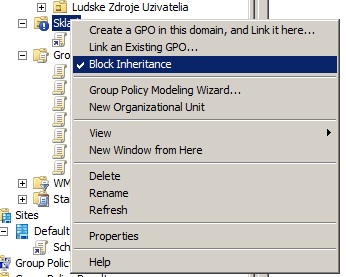

Block Inheritance

Na OU v domene je mozne zablokovat aplikovanie GPO politik z nadradenych OU. To znamena, ze ak na OU Sklad zakliknem Block Inheritance:

tak vsetky GPO politiky z nadradenych OU sa nebudu implicitne aplikovat od danej OU. A ani na jej podradene OU. Avsak toto je mozne “prebit” moznostou Enforced, ktoru popisem hned. Pri zapnuti Block Inheritance sa zmeni ikonka danej OU.

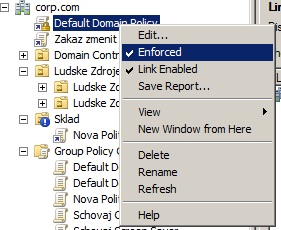

Enforced

Tato moznost sa zapina na GPO politike a zapina explicitne dedenie pre danu GPO politiku. Inak povedane, ak mate niekde zaskrtnute Block Inheritance, tak nastavenim Enforced na danej GPO zabezpecite, ze aj tak sa dana GPO politika bude aplikovat explicitne.

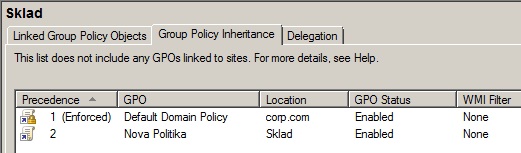

Takze v nasom pripade su aplikovane na urovni domeny dve GPO politiky: Default Domain Policy a Zakaz zmenit zvuky. GPO politika Default Domain Policy ma zapnuty Enforced priznak. Na urovni OU Sklad je aplikovana jedna GPO politika Nova Politika. OU Sklad ma nastavene Block Inheritance, cize vysledok aplikovania GPO politik je:

Politika Zakaz zmenit zvuky sa neplikuje, koli Block Inheritance a politika Default Domain Police sa aplikuje pretoze ma zapnute Enforced.

Security Filtering

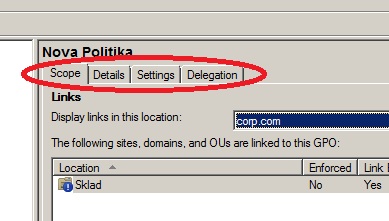

Dalsim sposobom ako filtrovat aplikovanie GPO politiky na urcite skupiny uzivatelov a pocitace je Security Filtering. Kliknutim na GPO politiku mame 4 zalozky: Scope, Details, Settings a Delegation.

Security Filtering sa zaobera dvoma: Scope a Delegation. Na zalozke Scope sa v casti Security Filtering definuju AD objekty na ktore sa dana GPO politika aplikuje. Pri novej GPO politike je standardne nastavena skupina Authentificated Users*, cize vsetku ucty v domene, ktore sa autentifikuju v domene (tak uzivatelia ako pocitace). Ak je potrebne filtrovat aplikovanie danej GPO politiky na urcitu skupinu uzivatelov alebo pocitacov, je potrebne tuto skupinu najprv vytvorit a potom zmenit Security Filtering tak, ze sa aplikuje dana GPO politika len na definovanu skupinu. Samozrejme je tu mozne mat aj viacej skupin a dokonca aj samotne ucty v AD. Cez ucty by som to vsak nerobil, pretoze vsetko je lepsie spravovat cez AD skupiny ako cez jednotlive ucty. Ak napriklad v OU Sklad mame troch skladnikov (skladnik1, skladnik2 a skladnik3) a chceme aby skladnik1 a skladnik2 mali namapovany sietovy spravime to nasledovne. Vytvorime si GPO politiku v ktorej definujeme mapovanie diskov podla nasich priani. Tuto GPO politiku nalinkujeme na OU sklad, kde sa nachadzaju dane ucty skladnikov**. Nasledne spravime skupinu, napr. group_skladnici_disk_n. V Security Filtering danej GPO vyhodime skupinu Authentificated Users a pridame skupinu group_skladnici_disk_n. Hotovo 🙂

* – velmi casto sa zabuda na to, ze Authentificated Users su aj ucty pocitacov a nie len uzivatelske ucty. Takze som sa dost casto stretaval, ze ked niekto robil GPO politiku, tak vyhodil skupinu Authentificated Users a potom sa cudoval, ze mu pocitace nepreberaju nastavenia z GPO politiky.

** – toto je velmi dolezite si uvedomit, ze ked linkujeme GPO politiku na nejaku OU, tak nastavenia v GPO politike sa aplikuju na ucty, ktore su v danej OU kde GPO je aplikovana. Takze aj Security Filtering treba tak brat, ze GPO sa aplikuje na ucty, ktore su v danej OU, kde je nalinkovana GPO a zaroven v AD skupine definovanej v Security Filtering.

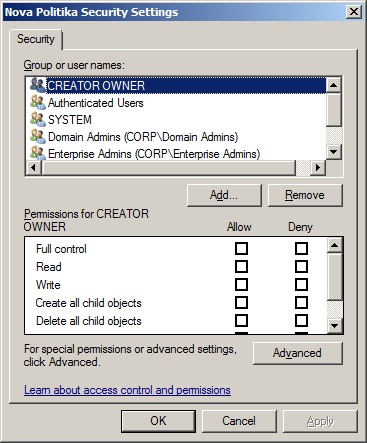

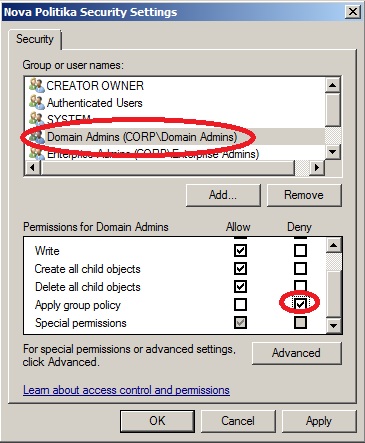

Vysvetlili sme si ako nastavit aplikovanie GPO politiky pomocou Security Filtering. Niekedy je vsak nutne, aby sa niektore politiky neaplikovali na ucty ani ked su explicitne definovane v Security Filtering. To sa robi tak, ze v zalozke Delegation kliknete na moznost Advanced, kde sa nam otvori Security Settings pre danu GPO politiku.

Ak by sme chceli aby sa tato GPO politika napriklad neaplikovala na skupinu Domain Admins, tak v Security Settings okne klikneme vyberieme skupinu Domain Admins a v Permissions zaskrtneme Denypre pravo Apply group policy.

Kedze Deny ma prednost pred Allow, tak sa politika nebude aplikovat na skupinu Domain Admins aj keby boli clenom skupiny, ktora je explicitne definovana v Security Filtering. Tu sa tiez daju definovat vlastne AD skupiny.

Takze toto by bolo troska obsirnejsie. Dufam, vam tieto informacie nieco dali. Na buduce sa pozrieme uz na samotne GPO politiky a nastavenia v nich. Povieme si ako sa aplikuju GPO politiky na pocitace a na ucty pouzivatelov.

———

Obsah serialu:

#1 GPO Serial – Lokalne Politiky

#2 GPO Serial – GPO v domene cast 1.

#3 GPO Serial – GPO v domene cast 2.

#4 GPO Serial – Aplikovanie GPO

#5 GPO Serial – WMI filtre a Loopback Processing

Recent Comments